Фактор-2: как защитить свой платеж - «Финансы и Банки»

При дистанционном банковском обслуживании (ДБО) без надежного подтверждения личности клиента обойтись невозможно. Портал Банки.ру выяснил, какие средства аутентификации применяют в банковской отрасли и насколько они эффективны.

Традиционная аутентификация с помощью имени пользователя (логина) и пароля хороша для форума или интернет-магазина. Но там, где речь идет об управлении банковскими счетами и платежах, этого совершенно недостаточно. Логин и пароль слишком легко компрометируются, например с помощью компьютерного вируса.

Для усиления надежности используют так называемую многофакторную аутентификацию, когда к постоянным логину и паролю добавляются другие методы. Большинство кредитных организаций считают достаточной для интернет-банкинга двухфакторную аутентификацию. В качестве второго фактора выступает обладание определенным телефонным номером либо токеном, или генератором паролей.

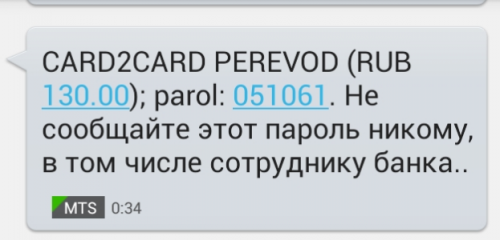

Доставка одноразового пароля с помощью СМС, пожалуй, самый простой способ обеспечения второго фактора аутентификации. Предполагается, что, если клиент ввел одноразовый пароль, у него на руках имеется мобильный телефон с сим-картой, зарегистрированной в интернет-банке. Преимущества этого метода, помимо простоты и доступности, в возможности привязки пароля к операции как со стороны клиента (в том же СМС, помимо пароля, приводится краткое описание сути трансакции), так и со стороны системы (пароль подойдет лишь для той операции, для которой был сгенерирован). Есть и недостатки: возможная задержка доставки сообщения, необходимость находиться в зоне покрытия сотовой сети. А также, как показывает практика, легкость компрометации канала доставки пароля (об этом мы говорили в предыдущем материале).

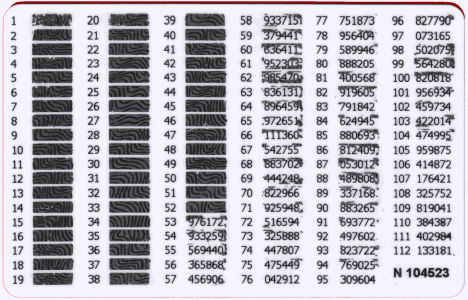

Второй по популярности метод — скретч-карты со списком одноразовых паролей. Они не зависят ни от каких внешних факторов, дешевы (клиенту предоставляются бесплатно), имеют ограниченное количество паролей (в большинстве случае 112). После использования всех паролей вы не сможете производить никаких операций, пока не сходите в банк за другой картой. Впрочем, можно взять сразу несколько. Основной недостаток этого способа — невозможность привязки к операции, что дает шанс украсть у вас деньги, подменив реквизиты с помощью троянской программы или фишингового сайта.

USB-токены также массово используются отечественными банками. На вид это устройство не отличается от обычной флешки. Внутри содержится ключ пользователя, который сам по себе наружу не выдается, с его помощью подписываются реквизиты создаваемого документа. При получении запроса на подтверждение операции пользователь должен подключить токен к USB-порту.

Использование USB-токена для аутентификации не дает злоумышленнику возможности перехватить код во время доставки клиенту, как и в случае с кодами на скретч-картах. Но опасность таится в необходимости физически подключать токен к компьютеру. Активный пользователь ДБО, выполнив эту процедуру один, два, десять раз, может просто расслабиться, перестав извлекать ключ между операциями. Это позволит мошеннику, взявшему его компьютер под управление, выполнить любую операцию.

MAC-токены, пока не прижившиеся в России, представляют собой полностью автономные электронные устройства, не подключаемые ни к компьютеру, ни к какой-либо сети. Уникальные ключи для генерации одноразовых паролей записываются в них на этапе производства. Важной особенностью MAC-токена является привязка создаваемого одноразового пароля к реквизитам документа. Для ввода реквизитов (к примеру, суммы, номера счета, БИК банка получателя) такие устройства оснащают цифровой клавиатурой. Стоимость MAC-токена начинается от 1 тыс. рублей, что для розницы весьма ощутимо. Кроме того, он отпугивает пользователя необходимостью ручного ввода относительно большого объема данных при выполнении каждой операции. Эти причины, по всей видимости, и не позволяют таким устройствам получить распространение в нашей стране.

Из-за того что реквизиты создаваемого документа используются в качестве аргументов криптографической функции, генерирующей пароль, MAC-токен не позволяет злоумышленнику подменить операцию. Единственным способом фрода (мошенничество в области информационных технологий. — Прим. ред.) при наличии у пользователя устройства такого рода остается социальная инженерия: запудрить мозги пользователю так, чтобы тот добровольно отправил свои деньги мошеннику. Это может показаться нелепым, но именно так действует банковский троянец SpyEye. И зачастую успешно.

Технология мошенничества SpyEye изменяет информацию в окне браузера. Все очень просто: вы заходите в свой интернет-банк, видите прибавление на счету солидной суммы, и вам выводится окно с предупреждением, что на ваш счет поступила ошибочная трансакция. Пока вы не «вернете» деньги, троянец не даст выполнить ни одной операции. Возврат денег и будет фродом, так как на самом деле именно ваши деньги уйдут по указанным реквизитам. А одноразовый пароль сгенерируете и введете вы сами.

Функциональность MAC-токена за более скромные деньги может обеспечить технология EMV CAP. Генерацией кода может заниматься EMV-чип, встроенный в пластиковую карту клиента. Для ввода информации и вывода готового кода используется недорогой кардридер. Эту технологию уже используют некоторые отечественные кредитные организации, к примеру НОМОС-Банк.

«Для нашего банка EMV CAP — способ обеспечить высоконадежную аутентификацию клиента в интернет-банкинге, значительно более надежную, чем при скретч-картах с паролями и СМС-доставке одноразового пароля. Вследствие этого лимиты операций при использовании EMV CAP значительно выше: 500 тысяч рублей в день на внешние платежи против 50 тысяч с СМС-паролями. Этот инструмент мы предлагаем всем клиентам, стоимость ридера EMV CAP составляет 500 рублей. Такое устройство также входит в премиальные наборы услуг», — сообщил порталу Банки.ру Артем Кульвинский, начальник управления разработки и сопровождения дистанционных сервисов НОМОС-Банка.

Токены с оптическим вводом информации совмещают высокую защищенность MAC-токенов с отсутствием необходимости вводить данные вручную. Вся информация вводится с экрана компьютера посредством оптического датчика, встроенного в токен. После ввода реквизитов операции на дисплее появляются запрос на код подтверждения и область, мигающая особым образом (фликер-код) — так кодируются данные для токена. Считывая их, токен выводит на встроенный экран раскодированные реквизиты и ответный код, вычисленный с использованием реквизитов. Пользователь проверяет корректность реквизитов и вводит ответный код.

Единственный недостаток оптических токенов — их дороговизна: не каждый клиент банка готов заплатить от 2 тыс. до 5 тыс. рублей за подобное устройство. И, конечно, даже с таким токеном пользователь может быть обманут посредством социальной инженерии или если устройство будет украдено.

Глава представительства SafeNet в России и СНГ Сергей Кузнецов так характеризует преимущества оптических токенов: «Ввиду того что данные о трансакции могут быть подменены во время передачи в банк, их необходимо тщательно проверять. Средство аутентификации SafeNet eToken 3500 считывает данные трансакции, которые банк получил из веб-браузера посредством оптического датчика, а затем отображает их на своем экране. Если данные на экране средства аутентификации совпадают с введенными, пользователь создает уникальную электронную подпись, которая является подтверждением операции. Поскольку средство аутентификации eToken 3500 считывает сведения о трансакции с экрана, исключаются ошибки в результате неправильного ввода, поэтому сама процедура подтверждения становится более удобной».

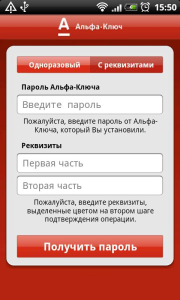

Дешевой альтернативой продвинутым токенам являются мобильные приложения. Для них необходимо наличие смартфона, который сам по себе недешев, зато полезен во многих отношениях и помимо интернет-банкинга. Есть системы, рассчитанные на доставку ключа по зашифрованному каналу. Существуют и автономные системы с привязкой к реквизиту с помощью QR-кода (как в системе PayControl, о которой мы недавно писали). Удобно и недорого, но, в отличие от любого токена, уязвимо: смартфон может быть скомпрометирован специально разработанной вредоносной программой.

На мобильное приложение для аутентификации сделал ставку Альфа-Банк. «Помимо СМС-аутентификации Альфа-Банк предлагает услугу «Альфа-Ключ», которая представляет мобильное приложение для всех популярных мобильных устройств (iPhone, Android, Symbian и др.). С его помощью клиент может генерировать одноразовый пароль в интернет-банке «Альфа-Клик» без необходимости ждать СМС-сообщения, что удобно за границей и в зоне плохого сигнала сотовой сети, одновременно обеспечивается повышенная безопасность при проведении операций. Дополнительно к этому использование приложения увеличивает разовые и дневные лимиты на большинство операций в два раза. Подключить «Альфа-Ключ» можно всего за 199 рублей, годовое обслуживание обойдется в 299 рублей. VIP-клиентам банка услуга предоставляется бесплатно. Аппаратные токены Альфа-Банк в настоящий момент не использует», — рассказал Денис Чеверикин, ведущий специалист отдела развития и инноваций интернет-банка кредитной организации.

Пожалуй, наиболее защищенным средством аутентификации для ДБО являются AGSES-карты. Во многом они схожи с оптическими токенами, но добавляется еще один уровень защиты — от попадания в чужие руки: эти карты оснащены сканером отпечатка пальца и отображают ответный код только после того, как опознают пользователя.

Этот метод аутентификации совмещает все возможные достоинства: код не передается пользователю по каким-либо каналам, привязан к реквизитам конкретной операции, а сама карта привязана к пользователю. Увы, немилосердная цена всех этих преимуществ пока останавливает большинство банков от внедрения данной системы безопасности.

Директор по продажам компании «БИФИТ» Станислав Шилов рассказал о подходе своей компании к средствам аутентификации: «Сейчас доступно большое количество технологических решений для подтверждения платежей. У каждого из них есть свои особенности, но общая тенденция такова: за повышение уровня безопасности приходится платить или в прямом смысле (используя более дорогие устройства), или в переносном (жертвуя удобством совершения операций). Здесь нет универсального решения, подходящего всем. Правильно использовать взвешенный подход к безопасности: низкорисковые операции делать максимально удобными и простыми в совершении, а операции с высоким риском, например внешние переводы на крупные суммы, защищать с помощью наиболее безопасных технических средств. Именно такой подход мы используем в нашем решении интернет-банкинга для обслуживания физических лиц».

К сожалению, почти все это богатство возможностей в России почти не востребовано, особенно в интернет-банкинге для физических лиц. Большинство финучреждений полагаются на простые и недорогие средства аутентификации: СМС-доставку паролей, чеки и скретч-карты с паролями. Но после вступления в действие с начала 2014 года статьи 9 федерального закона «О национальной платежной системе», которая вынудит банки компенсировать клиентам все потери, связанные с проведением несанкционированных операций, кредитным организациям придется задуматься о внедрении более надежных средств аутентификации клиента.

Михаил ДЬЯКОВ,

Рис.1. СМС-пароль

Рис.2. Скретч-карта

Рис.3. USB-токен

Рис.4. MAC-токен

Рис.5. Ридер EMV-CAP

Рис.6. ОТР-токен

Рис. 7. Мобильное приложение «Альфа-Ключ»

Рис. 8. AGSES-карта

Смотрите также: