Роспись смартфоном - «Финансы и Банки»

СМП Банк начинает пилотный проект по внедрению новой системы подтверждения платежей в интернет-банкинге. Портал Банки.ру задался вопросом, зачем понадобилась такая система и какие преимущества банку и его клиентам она обеспечивает.

Наиболее серьезной проблемой интернет-банкинга является надежная аутентификация клиента. Как определить, что на той стороне канала связи находится авторизованное лицо, а не злоумышленник? И при каждом запоздало обнаруженном мошенничестве банк встает перед дилеммой: компенсировать клиенту потерю денег или взять убытки на себя.

Начальник управления безопасности информационных технологий СМП Банка Павел Головлев заявил вчера о запуске пилотного проекта с системой PayControl, которая позволит снизить расходы на обеспечение клиентов средствами двухфакторной аутентификации, особенно в свете предполагаемых изменений в положение ЦБ о защите информации и нововведений во всем известную 9-ю статью закона 161-ФЗ, поскольку дает возможность гарантированно уведомить клиента о выполняемой трансакции. Принципиально важно, что при этом не снижается уровень удобства для клиента.

Каждый банк по-своему решает задачу аутентификации клиента. Наиболее распространенный метод, помимо стандартной аутентификации по логину и паролю, — одноразовые пароли, которые могут присылаться в СМС-сообщениях, выдаваться клиенту на скретч-картах или же генерироваться специальным устройством, находящимся у клиента. Казалось бы, одноразовый пароль обеспечивает надежную защиту, ведь злоумышленник не может его узнать, не заполучив, соответственно, телефон клиента, скретч-карту или генератор пароля.

Однако в аутентификации по одноразовому паролю есть существенный изъян: он никак не привязывается к подтверждаемой им операции, а значит, уязвим для фишинга. Это дает возможность злоумышленнику, взяв под контроль устройство клиента, с помощью которого он работает с системой ДБО (компьютер, планшет, смартфон), подменить клиентскую операцию своей. Клиент считает, что подтверждает одноразовым паролем свою операцию, а банку приходит совсем другая операция, подтвержденная самым настоящим одноразовым паролем, который клиент собственноручно вбил на странице, так похожей на страницу системы ДБО его банка…

Существуют и другие средства аутентификации, лишенные этого недостатка. Для аутентификации с привязкой к операции можно использовать криптокалькулятор, который генерирует одноразовый пароль, зависящий от введенных в него платежных реквизитов, или оптический токен, считывающий реквизиты с экрана. Такое устройство стоит денег (причем в случае оптических токенов — немалых), и клиент вынужден носить его с собой, а то и несколько устройств — по одному на каждый банк.

Изящным, хоть и небесспорным с точки зрения безопасности решением является использование в качестве такого устройства обычного смартфона. Именно эта возможность заинтересовала СМП Банк и еще несколько крупных банков, начавших пилотные проекты по внедрению системы PayControl, созданной отечественной компанией SafeTech.

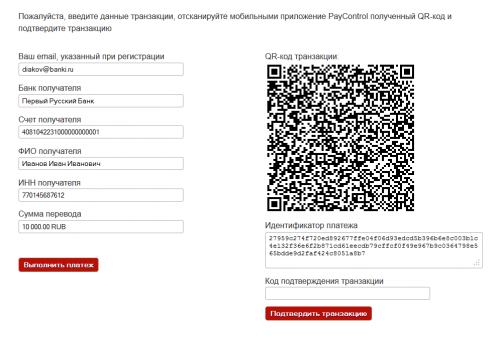

Система PayControl состоит из двух модулей, один находится на стороне банка, другой — в мобильном устройстве клиента. При создании клиентом платежного документа в системе интернет-банка PayControl генерирует QR-код (двухмерная разновидность штрихкода), содержащий практически весь текст документа, подписанный цифровой подписью банка.

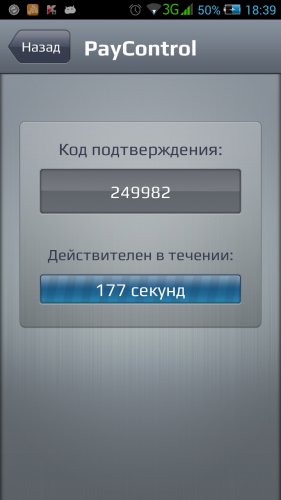

Модуль на стороне клиента — мобильное приложение для iOS или Android — считывает этот QR-код с помощью камеры мобильного устройства и создает ответный код, подписанный ключом клиента. Этот ключ может целиком храниться на устройстве, а может быть частично записан в виде QR-кода на отдельном носителе (например, на выданной в банке пластиковой карте) и считываться камерой при подтверждении каждой операции. В последнем случае приложение сначала собирает ключ из двух частей (одна — хранящаяся в устройстве, другая — считана камерой). В завершение процесса клиент вводит полученный код в соответствующее поле в интернет-банке.

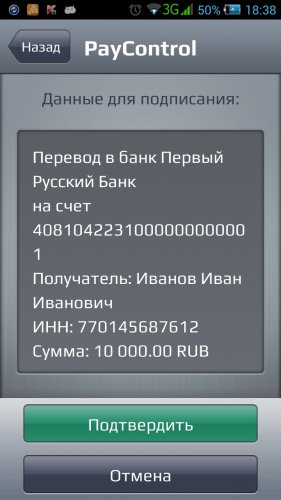

Ключевая стадия подтверждения оплаты системой PayControl — сравнение текста документа в интернет-банке и на экране мобильного устройства. Считав QR-код, PayControl показывает декодированные данные клиенту. В случае их соответствия данным, введенным в интернет-банк, клиент может быть уверен, что реквизиты операции не были подменены злоумышленником.

Разработчики PayControl акцентируют внимание на нескольких преимуществах этой технологии. Во-первых, у клиента нет нужды в подключении мобильного устройства к Интернету, входные данные приходят через камеру, выходные передает в интернет-банк сам клиент. Во-вторых, клиент гарантированно уведомляется о совершении операции. Если он ввел код, значит, об операции осведомлен. Кроме того, так можно удостоверять любые платежи, а не только несколько стандартных форм. Это вполне надежный способ подписывать и неплатежные документы — главное, уложиться в ограничение емкости QR-кода: 1 600 символов. И наконец, одно приложение и один смартфон позволяют работать с любым количеством банков — для каждого банка приложение хранит отдельный ключ.

SafeTech настаивает на высокой безопасности их метода подтверждения платежа. В самом деле, при использовании PayControl единственным способом совершения подлога без участия работников банка или самого клиента является одновременная компрометация двух клиентских устройств: компьютера, с которого клиент пользуется интернет-банком, и смартфона или планшета, на котором он создает код подтверждения. В случае компрометации лишь одного из устройств происходит следующее: либо текст раскодированного QR-кода будет отличаться от документа на экране компьютера, либо код подтверждения не будет соответствовать созданному в интернет-банке документу.

Казалось бы, одновременная компрометация и компьютера, и смартфона — маловероятный сценарий. Однако на данный момент уже существует вредоносное ПО для Windows, рассчитанное на заражение подключенных к компьютеру мобильных устройств. Нет никаких технических препятствий создать программу, обнаруживающую и компрометирующую приложение PayControl на вашем смартфоне, который вы подключили к компьютеру, чтобы подзарядить аккумулятор или синхронизировать контакты. Получается, появление целевых атак на PayControl — вопрос лишь времени и целесообразности для злоумышленников. Иными словами, PayControl может считаться надежным способом подтверждения интернет-платежей лишь до тех пор, пока не получит широкого распространения в системах ДБО.

Но не стоит заранее ставить крест на технологии. Теоретическая возможность двойной компрометации не умаляет всех преимуществ PayControl. Кроме того, разработка пары вредоносных программ для Windows и Android/iOS обойдется злоумышленникам недешево, и улов от неаккуратных «физиков», подцепивших такую заразу, может просто не оправдать затрат — точнее, преступникам будет проще сосредоточиться на более простых и прибыльных способах фрода.

Михаил ДЬЯКОВ,

Смотрите также: