«Дыры» в электронном банкинге: как у вас украдут деньги - «Финансы и Банки»

Разработать надежный, красивый и удобный онлайн-банк – лишь половина дела. Нужно также позаботиться о том, чтобы в него не могли вломиться любители легкой наживы. Компания Positive Technologies подготовила исследование об уязвимостях отечественных систем интернет- и мобильного банкинга. Выводы, сделанные аналитиками компании, оптимизма не внушают.

Эксперты Positive Technologies подвели итоги анализа защищенности систем дистанционного банковского обслуживания многих российских банков, проведенного за два последних года. Всего они исследовали 28 систем дистанционного банковского обслуживания для физических и юридических лиц.

Уязвимостью в системе называется ошибка в коде или изъян архитектуры, с помощью которой можно вмешаться в работу системы. Иные уязвимости вполне безобидны и не приводят к каким-либо серьезным проблемам, другие могут дать злоумышленнику доступ к важным данным или операциям, вызвать сбой всей системы. Большая часть работы хакера как раз и состоит в поиске уязвимостей и методов их эксплуатации. Причем какие-то уязвимости можно найти в любой системе. Вопрос в том, как умелый преступник может их использовать. И в случае систем ДБО это весьма дорогостоящий вопрос.

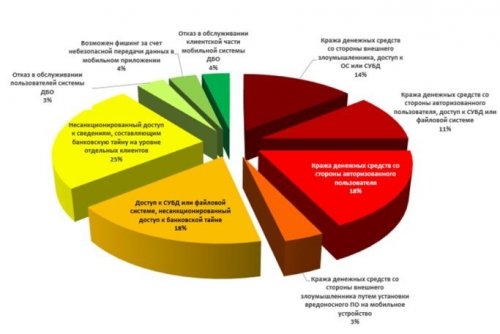

По данным Positive Technologies, высокий уровень риска присвоен 44% обнаруженных уязвимостей. Эти уязвимости позволяют «сливать» конфиденциальные данные с 89% исследованных систем ДБО и красть денежные средства на 46% систем.

Уязвимости идентификаторов учетных записей были обнаружены в 64% систем. Предсказуемость формата идентификатора учетной записи (имени пользователя) позволяет достаточно легко подобрать нужный ему идентификатор. Хуже того, 32% исследованных систем в ответ на специальным образом сформированные запросы выдают сведения о существующих учетных записях. Само по себе знание идентификаторов ничего не дает злоумышленнику, но это отправная точка для подбора пароля.

Межсайтовое выполнение сценариев опасно для 54% систем ДБО. Перейдя на сайт своего интернет-банка по подсунутой ему ссылке, пользователь попадет куда надо и сможет вполне безопасно проводить финансовые операции. Но при этом в его браузере будет работать код, загруженный с вредоносного сайта. В результате злоумышленник получает доступ к ДБО под видом данного клиента.

Уязвимости сессий клиента также были выявлены в 54% случаев. Некорректное завершение сессии, некорректная настройка cookie, отсутствие привязки сессии к IP-адресу клиента и т. д. позволяют хакеру «подхватить» сессию уже отключившегося клиента и продолжить работу, выдав себя за него.

Уязвимость внедрения внешних сущностей XML найдена на 46% систем. С их помощью злоумышленник может получить содержимое файлов, хранящихся на сервере ДБО, и вызвать состояние отказа в обслуживании – фактически «поломать» на какое-то время интернет-банк.

Недостаточно строгая реализация аутентификации обнаружена в 58% систем. К этому виду уязвимости отнесены слабая парольная политика, недостаточная защита от подбора учетных данных, возможность обхода механизма CAPTCHA или отсутствие обязательной двухфакторной аутентификации при входе в личный кабинет. Все это облегчает работу киберпреступников.

Различные недостатки авторизации и защиты трансакции выявлены в 79% исследованных систем ДБО. При этом в 42% случаев они дают возможность получения несанкционированного доступа к данным пользователей, а в 13% систем злоумышленник имел возможность осуществлять банковские операции от лица легитимных пользователей. И лишь в 21% систем таких уязвимостей выявлено не было.

1 из 4 Фото: Positive Technologies

Специалисты Positive Technologies описали интересную уязвимость на уровне логики, обнаруженную в ряде систем. Уязвимость заключается в некорректном применении алгоритмов округления чисел: скажем, злоумышленник переводит 0,29 рубля в доллары США. При стоимости одного доллара в 60 рублей сумма в 0,29 рубля соответствует 0,00483333333333333333333333333333 доллара. Данная сумма будет округлена до двух знаков после запятой, то есть до 0,01 доллара (один цент). Затем злоумышленник переводит 0,01 доллара обратно в рубли и получает 0,60 рублей. Таким образом, злоумышленник «выигрывает» 0,31 рубля. Сумма, казалось бы, незначительная, но ведь эти действия легко автоматизируются, что позволяет «заработать» весьма существенные деньги.

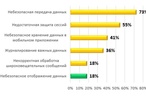

Исследование показало беспочвенность уверенности пользователей мобильных устройств Apple в своей защищенности. Разумеется, Android оказался более уязвим – 70% приложений для этой ОС содержат опасные уязвимости, но и в 50% банковских приложений под iOS обнаружились проблемы. В среднем приложение для Android содержит 3,7 уязвимости, а приложение для iOS – 2,3. В основном приложения мобильного банкинга замечены в небезопасной передаче данных (73%), недостаточной защите сессий (55%) и небезопасном хранении данных (41%).

Вопиющий случай: одно из мобильных приложений безропотно «отдавало» другим приложениям полученные от банка СМС с одноразовыми паролями и, кроме того, сохраняло важные данные, в том числе идентификатор и пароль клиента, в файле на флеш-накопителе устройства. При успешном заражении устройства злоумышленник получал «на блюдечке» все, что ему нужно.

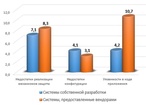

Эксперты сравнили количество уязвимостей в системах ДБО, разработанных самими банками и представленных сторонними вендорами. Оказалось, что внутренняя разработка более безопасна – сторонние профессионалы допускают в 2,5 раза больше уязвимостей в коде.

Банки нанимают компании, подобные Positive Technologies, как раз для выявления уязвимостей, которые затем оперативно устраняются. Увы, это не гарантирует полной защищенности – на каждого опытного эксперта всегда найдется умелый хакер, который найдет в приложении новые возможности для незаконного обогащения. Кроме того, любое обновление системы также добавляет риска, по крайней мере, пока его не исследуют специалисты.

Мы же, клиенты банков, со своей стороны можем лишь придерживаться нескольких простых правил, снижающих риск.

Не переходите в интернет-банк по ссылкам, полученным по почте или в СМС. Лучше наберите адрес сайта банка вручную.

Обязательно выходите из интернет-банка после завершения работы в нем через соответствующий элемент интерфейса, а не просто закрывайте закладку. Тогда к вашей сессии связи с банком не сможет подключиться хакер.

Не заходите в интернет-банки и в приложения мобильного банкинга через общественную беспроводную сеть. Ваши данные могут быть перехвачены, а далеко не всегда они надежно шифруются.

Пользуйтесь антивирусными продуктами – вредоносная программа на компьютере, смартфоне или планшете может открыть кибербандитам дорогу к вашим деньгам.

Михаил ДЬЯКОВ,

Смотрите также: