Чужой среди своих: как мошенники вербуют банковских сотрудников - «Финансы»

Кредитно-финансовая сфера и так в авангарде борцов за безопасность. Банкам есть что терять, поэтому они серьезно подходят к защите. Активности регуляторов тоже можно позавидовать. И все бы хорошо, но слабину дают сотрудники: если не воруют сами, то попадаются на крючок мошенников. Мало того что угроза по умолчанию, так еще и внутри.

Не виноватый я, он сам…

Возьмем махинации хакерской группы Cobalt. В сухих цифрах: пострадали порядка 100 финансовых учреждений из 40 стран. Суммарный ущерб составил более 1 млрд евро. По оценкам экспертов, работали хакеры с 2013 года, в основном — через фишинговые рассылки. В них мошенники выдавали себя за других и побуждали запускать вложения с вирусами. Как только получатель соглашался, компьютер заражался «авторским» вредоносом, и преступники получали доступ к машине. Дальше проникали во внутреннюю сеть банка, и наступало затишье: мошенники изучали сеть учреждения и взаимодействие серверов с банкоматами. Как только подготовительная часть завершалась, определенным банкоматам в нужное время отправлялась команда на выдачу денег. Естественно, рядом уже ждали дропы, готовые быстро забрать наличность.

В атаках Cobalt точкой входа чаще всего становился сотрудник банка. Именно он, введенный в заблуждение приемами социальной инженерии, запускал зараженное вложение, пока банки и регуляторы совершенствовали технологии и регламенты.

Почти половина (48%) получателей фишинговых писем отвечают на них и попадаются на удочку мошенников

По оценке Сбербанка, почти половина (48%) получателей фишинговых писем отвечают на них и попадаются на удочку мошенников. С начала 2017 года служба безопасности Сбербанка выявила более 600 доменных имен, используемых для фишинга, 200 сайтов мошенников и 1,3 тыс. сайтов, распространяющих вредоносный софт. Но доверчивые и недостаточно грамотные в вопросах киберфрода люди по-прежнему пускают преступников к чужим средствам.

Корысти — быть

Попасть в ловушку — полбеды. Но как только сотрудник начинает действовать осознанно, риски банка увеличиваются. По понятным причинам такое редко выносят в суд: слишком сильно страдает репутация. Тем не менее признаки внутреннего мошенника есть в разных делах.

Например, в сентябре 2016 года в Петербурге всего за пять часов из четырех банкоматов было украдено 12,6 млн рублей. На каждом из терминалов обнаружили отверстие диаметром четыре сантиметра: через него неизвестные подключились к блоку управления банкомата и инициировали выдачу 4 млн 780 тыс. рублей. Идентичные взломы произошли той же ночью еще в трех районах города, и вряд ли бы работа мошенников была такой чистой без подельника внутри.

Другая история — про взлом трейдинговой системы банка из Татарстана — произошла в феврале 2015-го и, по словам первого заместителя председателя ЦБ РФ Сергея Швецова, могла быть расплатой за увольнение сотрудника. Мошенникам удалось изменить курс на Московской бирже, в результате чего курс доллара 14 минут колебался более чем на 15%: его можно было купить по 55 рублей и продать за 62 рубля. Потери Энергобанка составили 243,6 млн рублей.

Метаморфозы: из инсайдера в мошенники

Люди идут на преступления по разным причинам: кто-то мстит, другие зарабатывают. Но в большинстве случаев их подстегивают извне, и вот самые популярные стимулы.

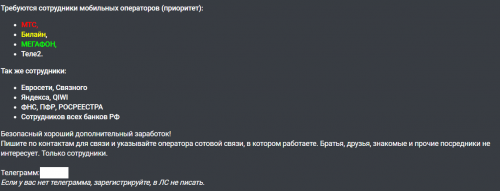

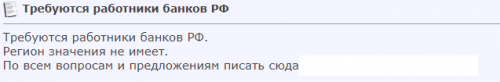

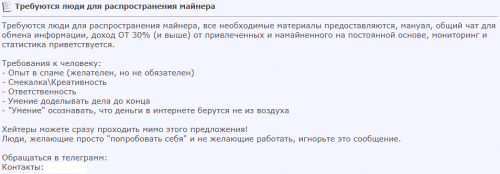

Предложение заработать. Чтобы получить такое, даже не придется устанавливать Tor. На любом кардинг-форуме, который найдется через поисковую строку, полно предложений с пространными формулировками «требуются сотрудники банков», «хороший дополнительный заработок», «братья, друзья, знакомые и прочие посредники не интересуют».

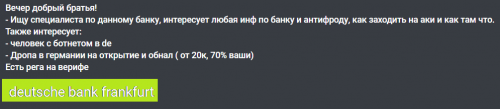

Хотя бывают и конкретные запросы с указанием интересного мошеннику банка и процентом за услугу. Кстати, некоторые форумы предлагают гарант-сервис для «честных покупателей и продавцов»: гарант не несет ответственности за законность, но контролирует соблюдение условий сделки.

Квалификация инсайдерам нужна не всегда, чаще ищут «инициативных» и «ответственных». Мануалы и все необходимое предоставляют.

Аналогично не брезгуют предлагать услуги и сами сотрудники банков. Например, изготовить пластиковые карты на сканы.

Шантаж. Нацеленные на взлом банков мошенники в отличие от классических шантажистов требуют не выкуп, а данные рабочей учетной записи или связку «логин — пароль» от корпоративного почтового ящика.

Компромат мошенники ищут в краденых базах данных и в открытых источниках, например социальных сетях. В Интернете доступны десятки бесплатных парсеров для сбора информации из соцсети «ВКонтакте», включая непубличные личные данные, лайки, комментарии, членство в закрытых группах, участие в голосованиях, аккаунты в других соцсетях. Платные версии позволяют узнать еще больше, а стоят от нескольких сотен до нескольких тысяч рублей.

Более изощренный способ — установить на ПК жертвы программу-шпион и записать свежий компромат. Первый троян, использующий методы социальной инженерии для сбора компрометирующих сведений, обнаружили исследователи из Diskin Advanced Technologies в середине 2016 года. Зараженное ПО распространялось через игровые площадки и сайты «для взрослых». Оказавшись на компьютере жертвы, троян в том числе включал веб-камеру, чтобы записывать видео без ведома пользователя.

Как не допустить вербовки служащих

Обычная банковская практика: сначала узнать о проблеме и только после — о предательстве, когда расследование приведет к своим

Обычная банковская практика: сначала узнать о проблеме и только после — о предательстве, когда расследование приведет к своим. И хотя содействие мошенникам идет вразрез с политиками безопасности, уличить сотрудника в игре на другую сторону довольно сложно. Среди признаков — изменение поведения или покупки, не соответствующие доходам. И то и другое можно умело скрывать, поэтому службам безопасности проще предупреждать проблему. А именно: работать с персоналом и определять в группы риска:

— сотрудников с проблемами (долги, правонарушения, игровая зависимость и др.);

— людей, которых можно шантажировать «скелетами в шкафу» (фетиши, нестандартные или табуированные сексуальные предпочтения и проч.);

— нелояльных работников (могут пойти на преступление, чтобы отомстить, восстановить справедливость, что-то доказать и т. д.).

Некоторые из этих людей потенциально опасны. Например, азартные игроки легко переносят привычку рисковать на работу. Другие уязвимы и пойдут на многое, чтобы скрыть зависимость, любовную связь или иную подноготную. Игнорировать это — значит оставлять бреши в безопасности, хотя инструменты защиты сегодня позволяют не просто детектировать нарушения, но и работать на их опережение: прогнозировать риски, предвидеть действия людей в тех или иных ситуациях и не допускать инцидентов.

Смотрите также: