Антивирусный эксперт: «Киберпреступники уводят у россиян миллионы рублей» - «Интервью»

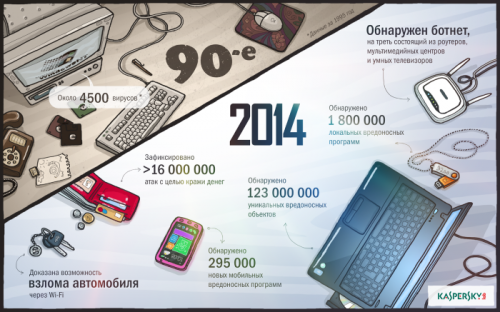

В 2014 году количество несанкционированных операций через каналы дистанционного банковского обслуживания выросло более чем вдвое. Проще говоря, мошенники все чаще уводят деньги со счетов честных граждан с помощью интернет- и мобильного банка. В Уральском регионе дела обстоят чуть лучше, чем по России в целом.

Однако киберугроза нависла дамокловым мечом над активными пользователями банковских онлайн-сервисов. О наиболее острых вопросах в вопросах финансовой безопасности в сети беседуем с антивирусным экспертом «Лаборатории Касперского» Юрием Наместниковым.

- Согласно статистике ЦБ РФ, количество инцидентов, связанных с использованием каналов дистанционного банковского обслуживания (ДБО), за прошлый год увеличилось более чем в два раза и достигло 1,9 тысячи. Подтверждает ли эту статистику Лаборатория Касперского? Действительно ли вирусов, направленных на клиентов банков, стало вдвое больше?

- Нужно понимать, что ЦБ фиксирует инциденты, когда произошло снятие денег со счета жертвы. Мы же часто обнаруживаем вредоносные программы еще до того, как злоумышленник успел атаковать клиента банка.

Мы действительно наблюдаем значительный рост финансовых киберпреступлений. Например, в первом квартале 2015 года число пользователей, столкнувшихся с попытками кражи денег с банковских онлайн-счетов выросло на 64% по сравнению с предыдущим кварталом. А за 2014 год в 9 раз увеличилось количество мобильных банковских троянцев, направленных на кражу денег пользвоателей.

- С чем связан такой бурный рост?

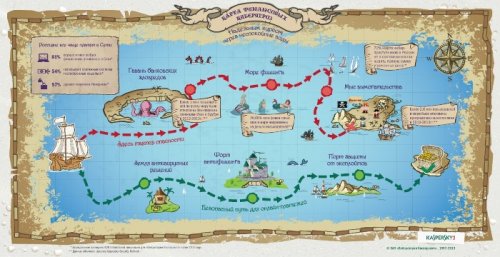

- С распространением планшетов и смартфонов все больше людей переходит на системы интернет- и мобильного банкинга. Люди все чаще используют телефон для управления своими счетами. Только в прошлом году мы зафиксировали более 2 млн попыток получить доступ к банковским счетам через мобильные устройства. Не нужно оставлять без внимания и тот факт, что мир киберпреступности тоже развивается. Сейчас это уже целая индустрия. Есть отдельные люди, которые разрабатывают вредоносные программы, вторая группа хакеров пишет коды модифицированных страниц, третья - крадет пароли… Это такой большой рынок, где все друг другу оказывают разные сервисные услуги.

Причем конечный результат, как правило, достаточно высокого технологического уровня. Невооруженным глазом обнаружить, что что-то пошло не так, очень сложно. Мы даже проводили эксперимент и показывали модифицированные страницы интернет-банка специалистам кредитных организаций. И даже они не всегда с первого взгляда могли отличить подлинную страницу от хакерской подделки.

- Как же быть обычным клиентам банков, если даже специально обученные люди в банке не могут распознать подлог мошенников?

- Тут важно:

знать, что такие атаки существуют;

хранить свои пароли в надежных местах;

пользоваться защитой, будь то компьютер или мобильный.

- Касательно защиты мобильных устройств. Пользоваться смартфонами в массовом порядке мы стали относительно недавно. Мысль о необходимости использовать антивирус на мобильном тоже достаточно свежа. При этом если антивирус на Android устанавливают достаточно часто, то iPhone считают непробиваемой системой. Это заблуждение?

- С одной стороны, iPhone действительно более сложный объект для хакеров: в App Store занести зараженное программное обеспечение довольно сложно. Обычно угрозе подвергаются «айфоны», которые были взломаны. Но все-таки бывали случаи, когда и владельцы iPhone страдали от мошенников - зафиксированы реальные случаи вывода денег с банковских счетов.

Что делали мошенники? Как известно, вся жизнь человека, который пользуется устройством Apple, выложена в единое облачное хранилище. Поэтому, когда киберпреступник получает доступ к iCloud, он получает всю информацию, которая хранится и на его компьютере, и на телефоне. А в последнем зачастую хранятся пароли доступа в интернет-банк, чем злоумышленник и пользуется.

Поэтому однозначно судить, что безопаснее - iPhone или Android, нельзя. С одной стороны, да, 99% вредоносных программ для мобильников написаны для Android, а с другой стороны, iOS позволяет запросто получить максимум информации о человеке.

- А вам на тестирование отдают банковские приложения перед запуском? Чтобы убедиться, что для киберпреступников в нем нет лазеек?

- Тут есть два момента: безопасность и современные технологии с одной стороны и требования регулятора - с другой.

Безопасности банки уделяют достаточно много внимания. Кредитные организации не меньше, а может, и больше, чем клиент, заинтересованы в том, чтобы деньги никуда не утекли. Но, увы, нет идеальных систем - таких, в которых нет возможностей для проникновения извне. Причем атаковать могут не только клиентов банка, но и непосредственно сам банк, заражая его системы, например, через компьютеры сотрудников.

- Нашумевшая история с хакерской группой Carbanak - это как раз такой случай?

- Да, это был тот редкий случай, когда атака была направлена на банк, вернее, на конкретных сотрудников банка, а не на его клиентов. До того, как с нашей помощью удалось раскрыть схему преступления, хакеры успели вывести из банков до миллиарда долларов.

- Расскажите поподробнее о том, как вам удалось раскрыть это «ограбление века».

- Представители одного из банков пришли к нам с просьбой помочь в расследовании очень странного инцидента. Нам показали видеозапись с камер наблюдения над банкоматом. На видео четко видно, как к банкомату подходит человек, и аппарат выдает ему деньги. Причем человек не вставлял в банкомат карту, ничего не набирал на клавиатуре. Создается впечатление, что он просто мимо шел, а банкомат ему пачку купюр выдал.

Первое, что мы спросили у сотрудников банка, не было ли обнаружено каких-либо следов на банкомате - инородных накладок или чего-то в этом роде? Нет, говорят. А это значит, что кто-то из банка дал команду конкретной машине в конкретное время выдать наличку. И человек, которого зафиксировала камера видеонаблюдения - это не случайный прохожий, а участник преступной группы, который точно знал, в какое время какой именно банкомат выдаст пачку наличных. Вот почему он оказался в нужное время в нужном месте.

Мы начали эту версию раскручивать и установили, что заражены компьютеры внутри банка. Вирус-троянец* начал свое проникновение через компьютеры рядовых сотрудников, электронные адреса которых были известны злоумышленникам. В каждом банке есть специалисты, которые по долгу службы ведут переписку с людьми «извне», а не только с коллегами по банку. Мошенникам достаточно было сделать так, чтобы их письмо просто прочитали. Сообщения выглядели как письма от партнеров или коллег. Ничего не подозревающие сотрудники банков открывали письма, смотрели прикрепленные файлы и заражали свой компьютер. Текст сообщения не вызывал у них подозрения, равно как и прикрепленные файлы. Вот пример такого послания:

Добрый день!

Высылаю Вам наши реквизиты.

Сумма депозита 32 000 000 руб. 00 коп., сроком на 366 дней, % в конце года, вклад срочный.

С уважением, Сергей Кузнецов.

После заражения компьютера рядового сотрудника, злоумышленники медленно и вдумчиво пробирались по всей сети. Один из способов - получить пароли администраторов. В конечном итоге хакеры смогли дойти до базы данных работы с банкоматами. Они подсмотрели действия сотрудников банка, которые обычно работали в этой системе, некоторые операции даже записывали на видео, чтобы четко представлять себе алгоритм действия работников кредитной организации. Узнав все до мелочей, они проводили атаку на систему и выводили деньги из банка, заставляя банкоматы выдавать наличные по команде.

Очевидно, что киберпреступники хорошо понимали, как функционирует банк, на что обратить внимание и к компьютеру какого сотрудника нужно получить доступ.

- Сколько банков пострадало от действия этой хакерской группы?

- По данным «Лаборатории Касперского», в результате деятельности Carbanak пострадало около сотни банков. Началось все с России. Именно в нашей стране была выявлена большая часть пойманных образцов троянца. Также случаи заражения были зафиксированы в банках Германии, США и нескольких других стран.

- Это показатель того, что наши банки более уязвимы? Или просто мошенники родом из России?

- Скорее всего, мы имеем дело с международной группой. Иностранные банки тоже были заражены, значит, все системы не идеальны.

Вот вам свежий пример: в апреле мы обнаружили новые модификации банковского троянца Emotet. Под прицел зловреда попали клиенты немецких, австрийских и швейцарских банков.

Emotet распространяется с помощью спам-писем, которые маскируются под рассылку от банка. Каждое такое письмо содержит вредоносную ссылку или вложения, внутри которых находится загрузчик зловреда. При этом файл намеренно имеет очень длинное имя, чтобы скрыть от пользователя расширение «exe» в проводнике Windows, который обычно не отображает на экране название полностью.

Троянец включает в себя целый набор вредоносных модулей: для отправки спама, организации DDoS-атак и воровства учетных записей электронной почты. Но свою главную задачу - кражу денег - Emotet выполняет благодаря модулю модификации веб-трафика. Внедряя зловредный код в страницы системы онлайн-банкинга, преступники автоматически инициируют перевод средств. Но обойти систему двухфакторной аутентификации невозможно, поэтому троянец привлекает к участию самого пользователя. Для обмана жертвы используются убедительные приемы социальной инженерии, например показывают сообщение, что ведется настройка системы безопасности и нужно заново подтвердить мобильный телефон. В результате зараженный пользователь не только лишается собственных средств, но еще и распространяет троянца по контактам своей адресной книги.

Пример Emotet показывает, что злоумышленникам не нужно даже изобретать принципиально новые трюки - достаточно эффективно использовать существующие. Если лет пять назад от подобного целиком защищал простой здравый смысл, то теперь с ростом профессионализма хакеров самому распознать подвох не удастся. С задачей могут справиться только специализированные защитные программы.

- Сколько времени вам необходимо, чтобы идентифицировать зловредную программу?

- По-разному. Но это может уйти несколько минут, а может - недели и даже месяцы. В случае с Carbanаk, например, мы отреагировали на инцидент очень оперативно. Из банка нам позвонили ночью, через несколько часов наш специалист уже был на месте и смог остановить заражение. К утру сеть банкоматов этого банка была защищена. Но расследование еще ведется и преступники пока не пойманы.

- Вы установили, как действуют мошенники, с помощью каких зараженных файлов они получают доступ к банковской сети, добавили эти данные в свою базу и таким образом защитили банки от новых атак. А дальше что происходит?

- Обычно пострадавший от вирусов сам идет в правоохранительные органы. Мы же в этом процессе выступаем лишь как эксперты.

- Чисто по-человечески, вам не обидно? Вы сумели раскрыть преступную схему меньше чем за сутки, а виновные не пойманы и не наказаны.

- Это нормально. Найти конкретных людей, замешанных в киберпреступлении, всегда трудно. В виртуальном мире никто не оставляет своей подписи или отпечатков пальцев, а собрать улики, указывающие на конкретное лицо, очень тяжело. Особенно когда речь идет о международном преступлении, когда правоохранительные органы нескольких стран должны договориться между собой и каждый шаг согласовать с Интерполом.

- То есть обезвредить вирус - это только полдела?

- Предоставить защиту - для нас это первое и самое главное. Важно, чтобы другие пользователи не заражались. А найти и посадить преступника - это уже задача полиции. Но делать это определенно нужно, количество киберпреступлений растет такими темпами, что уже давно пора ловить и сажать. Пока эта преступная по своей сути деятельность для многих кажется лишь выгодным бизнесом. У киберпреступников есть ощущение безнаказанности.

- Как много люди в России теряют из-за зловредных программ?

- Мы проводили опрос представителей российских компаний, чтобы узнать, сколько они теряют из-за киберинцидентов, связанных не только с системой дистанционного банковского обслуживания. Крупный бизнес называл суммы в районе 20 млн рублей, а малый - около 780 тысяч рублей в год. Это показательная статистика по юридическим лицам. Что касается физлиц, могу с уверенностью сказать, что киберпреступник не будет организовывать атаку, если ожидаемая прибыль будет меньше 15 тысяч рублей.

- Сейчас кибератаки больше направлены на юридических или на физических лиц?

- Этим занимаются разные люди. Одни преступники специализируются на атаке физлиц, вторые - направлены на «юриков». Поэтому и обычный человек, и бизнесмен одинаково находятся под угрозой. Просто с юрлиц преступники могут получить бОльшую сумму денег, но для этого требуется проделать и более значительную работу. Получить доступ к счету физлица и вывести оттуда средства гораздо проще, но и денег там будет меньше.

- По вашему опыту, в кризис число киберпреступлений растет?

- Да. В 2008-2009 годах мы явно видели рост количества киберугроз. Во-первых, IT -специалисты, которые теряют работу сейчас, вполне могут перейти «на темную сторону». Во-вторых, в кризис бюджеты бизнеса на IT снижаются - компании думают о том, как бы остаться на плаву, а не о безопасности. Это тоже облегчает жизнь киберпреступникам.

- Может быть, 2008-й год чему-то нас научил, и в 2015-м все будет лучше?

- Наверное, научил. Уже выросла категория руководителей, которые понимают, что сейчас не время экономить на безопасности. Сегодня любой бизнес практически полностью построен на IT-системах. Для многих компаний именно IT-составляющая стала ключевой. И если самая важная система выходит из строя, а деньги уходят к злоумышленникам, то бизнес можно сворачивать.

То же происходит и с обыкновенными людьми - они все чаще задумываются о том, чтобы обезопасить свой компьютер, смартфон. Эта тенденция радует, но реальный результат мы сможем оценить только в 2016 году.

10 советов по интернет-безопасности от антивирусного эксперта читайте тут.

Справка Троянец - вредоносная программа, которая чаще всего маскируется под безвредные или полезные программы, чтобы пользователь запустил их на своем компьютере. Троянская программа может имитировать имя и иконку реально существующей программы, компонента, или файла (например картинки), как для запуска пользователем, так и для маскировки в системе. Более того, троянец может имитировать или даже полноценно выполнять задачу, под которую маскируется. Фото и инфограика предоставлены «Лабораторией Касперского».Смотрите также: